开源文件共享应用ProjectSend出现高危漏洞且遭到利用 用户应立即升级

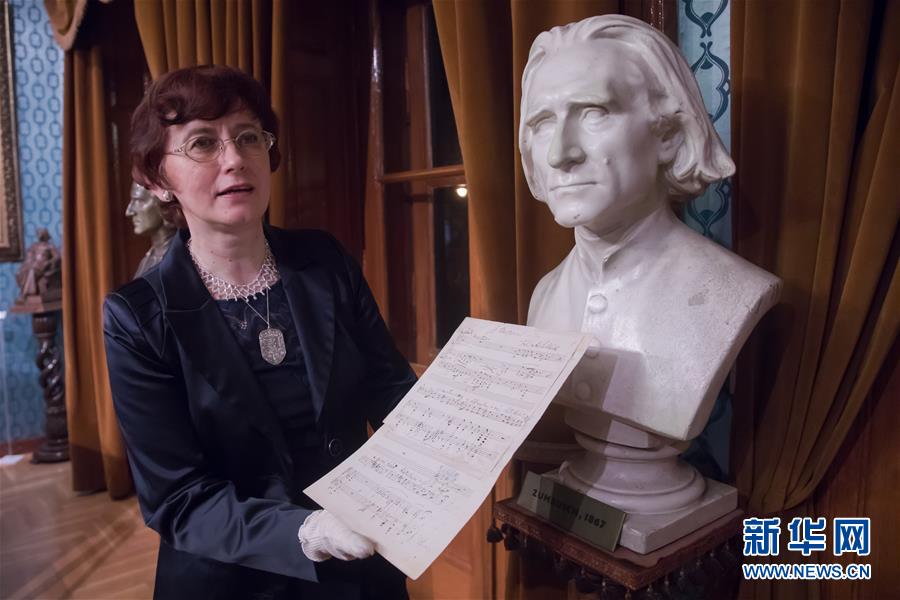

ProjectSend 是个开源免费的文件共享应用程序,用户可以在自己的服务器上部署该程序从而构建文件共享功能,方便与其他用户或客户分享文件。

日前安全公司发布报告透露该程序的一个高危安全漏洞可能已经遭到黑客的广泛利用,攻击者借助漏洞可以在服务器上执行任意代码。

最初漏洞于 2023 年 5 月提交并开始修复,直到 2024 年 8 月的 r1720 版发布后才完成修复,截止至 2024 年 11 月 26 日漏洞被分配编号为 CVE-2024-11680,CVSS 评分高达 9.8/10 分。

漏洞发生原因则是不恰当的授权检查,这允许攻击者执行敏感操作例如启用用户自动注册或自动验证,或者在允许上传文件的扩展白名单中添加新条目等。

最终攻击者可以借助漏洞在目标服务器上执行任意 PHP 代码,这应该属于 Web Shell 范畴,因为从技术上说攻击者还能嵌入恶意 JavaScript 脚本实现不同的攻击目的。

如果攻击者上传了 Web Shell 则可以在分享站点的 /uploads/files/ 找到它并执行,这有可能会造成服务器数据泄露或更多危害性操作。

为什么安全公司要特地发个报告说呢?因为全网扫描发现仅有 1% 的安装 ProjectSend 的服务器更新了到了 r1750 版,其他 99% 的机器都还在运行无法检测到版本号的版本或者 r1605 版。

所以如果你或者你的公司使用 ProjectSend 那需要立即去升级,防止被黑客也扫描到后进行针对性攻击。